Getty Images

Pe urmele digitale ale grupării Killnet25 min read

Hackerii ruși care au atacat site-uri și instituții din România în ultima săptămână nu sunt subtili, însă probabil nici nu-și propun să fie

Pe 29 aprilie, instituțiile guvernamentale de la noi s-au trezit sub un val de atacuri cibernetice – primele care țintesc atât de clar România de la începutul conflictului din Ucraina. Acțiunea a fost revendicată rapid de către o grupare de hackeri ruși numită Killnet. Hackerii au indicat ca motiv o declarație din ziua anterioară a președintelui Senatului, Florin Cîțu (identificat eronat ca Marcel Ciolacu), care susținea că România ar trebui să ajute Ucraina chiar și cu armament militar..

Într-o lovitură de imagine, inclusiv site-ul Directoratului Național de Securitate Cibernetică (DNSC) a fost trecut temporar offline în urma acțiunilor Killnet. Chiar dacă nu există vreo informație că hackerii ruși ar fi afectat infrastructura digitală critică a României, tema a fost mediatizată intens și pe parcursul ultimei săptămâni, prin „Gruparea Killnet amenință că va ataca cibernetic alte aproape 300 de site-uri din România”, hotnews.ro publicarea unor meme cu Florin Cîțu în Baywatch și știrea că un presupus complice român al hackerilor a fost arestat în Marea Britanie.

Din tot acest tablou, lipsește însă o parte importantă de context pentru analizarea acțiunilor grupării ruse. A avut activitate înainte de începutul războiului din Ucraina? Are legături cu alte colective de hackeri ruși? Este Killnet legat de un serviciu de securitate rus și intră în tiparul acțiunilor cibernetice pro-Kremlin din această perioadă?

Se pot găsi răspunsuri, măcar parțiale, la astfel de întrebări în urmele pe care Killnet le-a lăsat în spațiul online, în scurta existență a grupării. Care, probabil intenționat, nu sunt aproape deloc subtile.

Ce s-a întâmplat în timpul atacurilor Killnet?

Conform DNSC, atacurile inițiale ale hackerilor ruși au vizat doar acțiuni de tip DDoS (distributed denial-of-service). Atacurile DDoS urmăresc blocarea traficului către site-urile vizate prin intermediul unor rețele mari de computere compromise. Acestea trimit solicitări simultane către adresele IP țintite de hackeri, ceea ce duce la supraîncărcarea serverului și împiedică accesarea site-urilor de către utilizatori.

Pe 1 mai, agenția a publicat o informare în care a acuzat „DNSC atrage atenția că observă o diversificare a atacurilor cibernetice asumate de gruparea pro-rusă Killnet”, digi24.ro Au fost menționate de data aceasta atacuri de tip phishing și spoofing. Aceste tipuri de atacuri vizează extragerea de date sensibile de la utilizator, precum conturi și parole, însă metodele variază. Phishing-ul se axează pe mesaje frauduloase menite să facă victima să ofere datele atacatorilor. În schimb, prin spoofing, atacatorul încearcă să impersoneze o instituție sau entitate și poate ajunge chiar să creeze site-uri care par legitime doar pentru a induce victima în eroare.

DNSC a mai menționat că scopurile ulterioare ale unor astfel de atacuri ar fi un atac de tip Un atac cibernetic care criptează datele de pe un sistem, în care hackerii cer o răscumpărare pentru a-l decripta fără a preciza dacă au existat cazuri în care acestea au și reușit. Pe Telegram, atacatorii au ironizat Rompetrol, postând conturi ale angajaților companiei pe care susțin că le-ar fi spart. Compania a anunțat însă că „Rompetrol confirmă că a fost luni ținta unui atac DDoS: Toate sistemele au fost restaurate în cursul serii și nu au fost afectate datele clienților”, hotnews.ro

De unde a apărut Killnet?

Cea mai timpurie mențiune despre Killnet apare într-un grup de Telegram numit „We are Killnet” – a ajuns, între timp, la 60.000 de abonați – creat pe 23 ianuarie, a cărei primă postare anunță că un proiect cu acest nume se află „în stadiile finale de dezvoltare”.

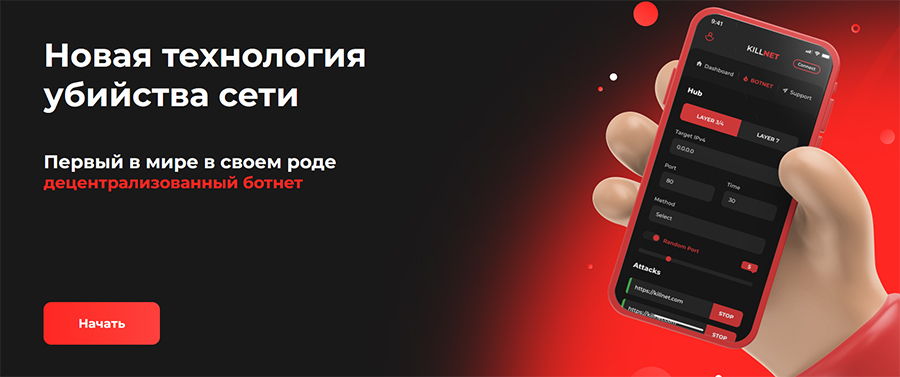

„Lansarea” proiectului este anunțată pe 2 februarie, iar postarea asociată oferă impresia că ar fi vorba de un serviciu plătit pentru a controla Un botnet este o rețea de device-uri infectate cu softuri malițioase, care pot fi controlate pentru a efectua operațiuni în mod simultan, precum atacuri DDOS sau de tip phishing – ambele căi confirmate de atac ale Killnet asupra siteurilor din România. Acesta ar fi fost controlat prin intermediul unei aplicații de tip portofel electronic, care ar gestiona direct plățile. Postarea conține detalii despre modul de conectare și plată, precum și o metodă de contact pentru „asistarea” posibililor clienți.

Oferirea unei astfel de rețele de boți pe post de serviciu contracost nu este o întâmplare rară – găsești adesea oferte, chiar ieftine, pe dark web. Însă anunțul Killnet conținea doar un site oficial și oglinzi ale acestuia, accesibile pe internetul normal, precum și un cont de suport pe Twitter. Destul de repede, nici site-ul principal și nici vreuna dintre oglinzi nu au mai putut fi accesate, iar contul de Twitter a fost blocat la scurt timp de la înființare. Toate aceste lucruri au atras dubii asupra vreunei intenții serioase a grupării de a oferi în primul rând un serviciu plătit.

Site-ul asociat grupului de Telegram a fost, însă, arhivat pe Poate fi accesat pe archive.org Site-ul oferă mai multe detalii despre natura presupusului serviciu. Intro-ul site-ului se laudă că ar oferi „primul botnet descentralizat”. Alături de această afirmație apare o vizualizare a presupusei aplicații e-wallet prin care acesta ar fi accesat de clienți. O descriere mai detaliată a botnetului susține că acesta utilizează tehnologia de tip blockchain pentru a „securiza datele utilizatorilor”, deci nu ar mai fi necesară stocarea lor pe servere terțe.

Captură de ecran a primei pagini de pe site-ul arhivat al grupului Killnet

În primul rând, ideea că serviciul Killnet ar fi primul botnet descentralizat este complet falsă. Un botnet normal folosește un server web pentru a dirija device-urile infectate, boții conectându-se la server prin infrastructuri comune, precum protocolul HTTP. Ceea ce face o astfel de rețea să fie relativ ușor de controlat, dar în cele mai multe cazuri și facil de contracarat, deoarece incapacitarea serverului duce la pierderea controlului asupra boților.

Ca atare, încă de la mijlocul anilor 2000 au fost create „Why Botnets Persist: Designing Effective Technical and Policy Interventions, mit.edu în care fiecare bot participă transmiterea datelor și comenzilor în rețea, cu scopul de ascunde serverul central. Unele dintre ele permit operatorului chiar să pornească o comandă de la oricare dintre boții din rețea. Descoperirea și contracarea unor astfel de rețele este mult mai dificilă, dar astfel de rețele sunt și mult mai dificil de programat.

Mai interesantă este, însă, afirmația că rețeaua de „700.000 de boți” a Killnet ar fi legată de blockchain. Odată cu creșterea în popularitate a tehnologiilor de acest tip din ultimii ani, cercetătorii în securitate au avertizat despre posibilitatea ca aceasta să fie folosită de botneturi. Iar un precedent a fost deja făcut public: în decembrie 2021, atunci când a anunțat că a destructurat o altă rețea de boți legată de Rusia, numită „Disrupting the Glupteba operation”, blog.google Google a menționat că aceasta ar putea reveni pe viitor datorită unui mecanism de rezervă care folosește tehnologia din spatele celor mai populare criptomonede.

Anume, Glupteba specula o caracteristică din portofelele electronice de Bitcoin numită „OP_Return” care, printre altele, permite introducerea unor caractere text selectate de utilizatori în cadrul tranzacțiilor. Boții rețelei au fost programați astfel încât, în cazul în care serverul de comandă devine indisponibil, să caute în blockchain „How Cybercriminals Are Using Bitcoin’s Blockchain to Make Botnets Stronger Than Ever”, gizmodo.com de unde pot identifica comenzi în câmpul de OP_Return – de exemplu, comenzi directe de atac către domeniile țintite sau reconectarea botnet-ului la un alt server central. Modul de funcționare al blockchainului previne blocarea sau editarea acestor comenzi după ce tranzacțiile au fost validate, ceea ce înseamnă că nu există vreun mod de a preveni transmiterea lor.

Metodele alternative de a folosi blockchainul pentru a controla rețele de boți malițioși au fost incluse „Assessing the Threat of Blockchain-based Botnets”, ieee.org prezentat la o conferință din 2019 a Institutului Inginerilor Electrotehniști și Electroniști (IEEE), care a concluzionat că acestea „fac tentativele de bloca canalele de control ale unui botnet zadarnice”.

Vestea bună, dacă poate fi numită așa, este că nu există vreo dovadă că o astfel de metodă chiar este folosită în atacurile Killnet. Nu există nicio mențiune a blockchainului printre sutele de postări ulterioare de pe canalul de Telegram, iar în ciuda unui volum mare de atacuri (cel puțin asumate) de către grup în destul de multe țări, nicio autoritate sau companie de securitate cibernetică nu a legat vreo astfel de rețea complexă de grupul de hackeri.

Multe atacuri revendicate în alte țări

După începerea războiului din Ucraina, postările de pe canalul de Telegram al celor de la Killnet s-au transformat brusc din simple anunțuri despre valabilitatea serviciului în amenințări împotriva altor grupuri de hackeri sau entități care s-au poziționat împotriva invaziei ruse.

Prima acțiune mediatizată a grupării a fost un atac DDoS, la începutul lunii martie, împotriva unui site asociat mișcării hacktiviste Anonymous, care declarase un „război cibernetic” Rusiei la scurt după invazie. În presa rusă, preluată ulterior eronat de multe surse internaționale, a fost prezentată drept incapacitarea site-ului oficial al colectivului de hackeri.

Afirmația este incorectă, Anonymous fiind un colectiv descentralizat care nu are un canal de comunicare oficial – chiar și pe Twitter sunt mai multe conturi cu milioane de followeri care se declară „cont oficial” al organizației –, așa că nu se poate vorbi despre un site oficial.

Au început, apoi, să curgă amenințările și revendicările de atacuri împotriva autorităților ucrainene, dar și împotriva celor din state care au impus sancțiuni în urma invaziei ruse. Pe parcursul lunilor martie și aprilie, Killnet a revendicat atacuri împotriva site-urilor unor aeroporturi majore din Germania și Polonia, unor bănci și agenții de stat din cele două țări, împotriva unor instituții guvernamentale din Estonia și Cehia și chiar și împotriva partidului președintelui francez Emmanuel Macron și a site-ului oficial al Organizația pentru Securitate și cooperare în Europa

CITEȘTE ȘI: Expert Google: alianța dintre cybercriminali și spionii ruși – un potențial pericol

Problema cu astfel de revendicări este că ele nu pot fi verificate în timp real, și probabil nu vor fi verificate niciodată dacă nu este vorba de incidente de securitate cibernetică serioase. Singura companie de securitate care a analizat deocamdată activitatea Killnet, „Fake News of Cyber Attacks Fast-Spreads, as Conflict between Russia and Ukraine Escalates”, checkpoint.com a ajuns la concluzia că revendicările grupării pro-ruse sunt cel mult „discutabile”, comparându-le cu afirmații similare făcute de grupuri de hackeri pro-Ucraina.

Un astfel de atac a fost, totuși, evidențiat într-o „Russian State-Sponsored and Criminal Cyber Threats to Critical Infrastructure”, cisa.gov emisă de agențiile de securitate cibernetică din SUA, Canada, Australia, Noua Zeelandă și Marea Britanie, în care este notat că Killnet a revendicat un atac DDoS împotriva unui aeroport american. Aceeași informare notează o posibilă conexiune între Killnet și un alt grup pro-rus XakNet, activ începând cu martie 2022. Este de remarcat, însă, că documentul nu atestă o verificare a validității acestor revendicări, ci doar redă revendicările citate ca „relatări din industrie și open-source”.

Familiarizați cu propaganda din România

Pe grupul de Telegram al Killnet nu există referiri la România înainte de dimineața primelor atacuri înregistrate la noi, pe 29 aprilie, explicate ca fiind urmări ale declarației lui Marcel Ciolacu privind ajutarea cu arme a Ucrainei.

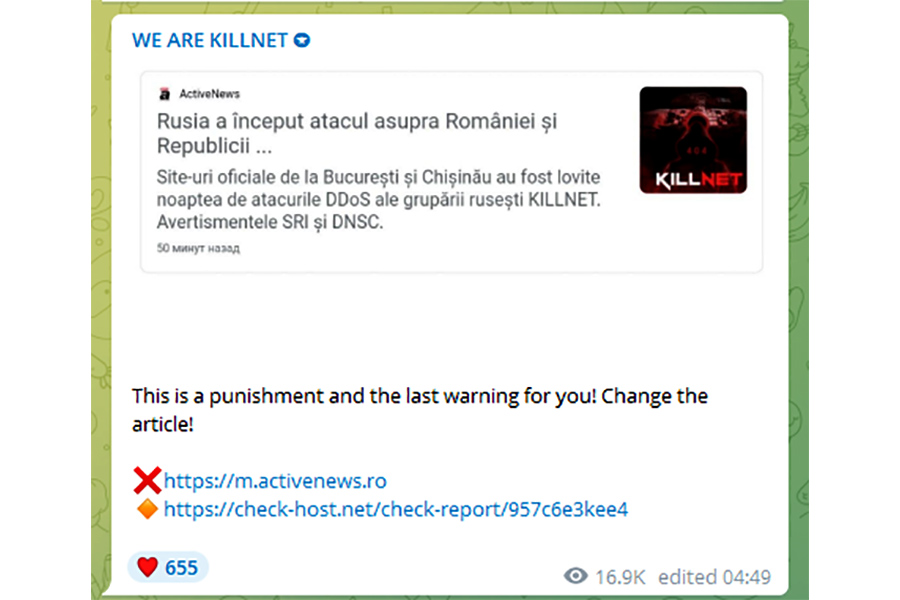

Cele apărute de atunci denotă, însă, o oarecare familiaritate cu mediile de propagandă din România. Pe lângă redarea unor postări ale Dianei Șoșoacă, în care aceasta se pronunța împotriva livrărilor de arme către Ucraina, iese în evidență și o avertizare împotriva site-ului de propagandă ActiveNews pentru că a prezentat acțiunile Killnet ca pe un „atac” al Rusiei asupra României.

Acest aspect poate susține ideea că grupul a fost ajutat de persoane cel puțin familiarizate cu România, cu atât mai cu cât Killnet a cerut eliberarea suspectului român arestat în Marea Britanie, Ioan Feher pe care l-au descris ca „un simplu urmăritor al grupului” de Telegram. Este de notat totuși că, înainte de arestarea lui Feher, puținele postări de pe în limba română au avut o gramatică exactă; după arestarea acestuia, singura postare în limba română era destul de clar alcătuită cu un motor de traducere.

Există, desigur, și deja celebrele ironii, precum introducerea feței lui Florin Cîțu introdusă într-un video din Baywatch sau meme care-l ironizau pe directorul DNSC, Dan Cîmpean. Oricât de puerile par (și sunt) astfel de aspecte, trebuie notat faptul că ele apar deseori în atacurile cibernetice ale grupărilor rusești. Chiar și tentativele ceva mai complexe de ransomware de la începutul invaziei au avut, de exemplu, inserate în cod ironii la adresa administrației Biden.

Este destul de greu de alcătuit un portret grupării de hackeri care a țintit instituțiile din România pe baza acestor informații pe care le lasă în urmă. Ar fi, însă, probabil eronată categorizarea lor ca amatori pe baza limbajului folosit sau a „modelului de business” eșuat – cel din urmă poate la fel de bine să fie un alibi pentru a evita trasarea unor legături directe cu Kremlinul.

De altfel, printre redifuzările de propaganda rusă și revendicări de atacuri, pe grupul de Telegram mai sunt postate ocazional mesaje prin care Killnet susține că nu are legătură cu autoritățile ruse, precum și altele care încearcă să dea impresia că oferă în continuare un serviciu de atacuri prin botnet contracost – în ciuda faptului că site-ul sau metodele de „customer support” ale grupului nu mai funcționează de mai bine de o lună.

Chit că atacurile Killnet în România vor continua sau nu în cadrul conflictului cibernetic mai amplu care însoțește războiul din Ucraina, DNSC are un Poate fi accesat pe DNSC.ro a cărui practicare va reduce semnificativ șansele ca hackerii rușii să-ți provoace bătăi de cap.