Chris Collins/Getty Images

Spitalele românești riscă să fie paralizate de hackeri. Au softuri neactualizate de 17 ani

Unitățile medicale românești au peste 1.300 de probleme „cod roșu” de securitate informatică și prea puțini specialiști în securitate IT care să se ocupe de rezolvarea lor.

Era într-o dimineață de sâmbătă de la începutul lunii iulie, puțin înaintea orei 7, când serverele Spitalului Municipal „Dr. Gavril Curteanu” din Oradea au fost atacate de hackeri. Doctorii încercau în zadar să acceseze datele pacienților, să vadă tratamentele sau să facă externări. Nimic nu mai mergea.

Treziți din somn, IT-iștii spitalului au văzut o fereastră neagră cu un cap de mort și două săbii. Scria, în engleză, „Fișierele tale au fost criptate”.

Spitalul a fost infectat cu ransomware în plină pandemie, iar hackerii cereau bani pentru decriptarea datelor, îmi spune Florin Jurjiu, unul dintre specialiștii treziți din somn în acea dimineață. Jurjiu e directorul IT al companiei Helion din Oradea, chemată în ajutor de conducerea Spitalului Municipal.

În timp ce doctorii scriau de mână fișele pacienților, Jurjiu și ceilalți informaticieni munceau de zor să repare problema. Toată baza de date a spitalului, cu informații despre pacienți, personal și achiziții era criptată.

„Marea problemă era că au criptat nu doar serverul principal al spitalului, ci și serverul de backup”, spune Jurjiu. „Dacă un singur calculator e infectat, toată rețeaua la care e conectat e vulnerabilă.”

Mesajul hackerilor spunea că spitalul trebuie să plătească dacă vrea să-și recupereze datele. În general însă, o astfel de răscumpărare nu oferă nicio garanție că atacatorii vor decripta fișierele, spune Jurjiu, iar plătirea ei nu face decât să finanțeze businessul infractorilor cibernetici.

Din fericire, spitalul a scăpat fără să dea bani. Echipa de IT a găsit un backup mai vechi, din luna aprilie, și a restaurat baza de date până la finalul zilei. „Am recuperat cam 80-90%”, spune Jurjiu. „Dar să reparăm toate calculatoarele, ca să fie totul ca înainte, ne-a mai luat aproape două săptămâni.”

În ultimii ani, spitale mari din București, dar și unități mai mici din orașe precum Sighetu Marmației, Huși sau Dorohoi au fost victime ale atacurilor de tip ransomware, iar pandemia nu i-a sensibilizat prea mult pe hackeri. Mai multe unități medicale românești au fost lovite și în lunile august și septembrie, a spus Dan Cîmpean, directorul Site oficial: cert.ro în timpul unei informări dedicate angajaților unităților medicale din România.

Când un spital e atacat cu ransomware, iar echipamentele nu mai merg, viețile pacienților pot fi în joc. O demonstrează un incident petrecut la mijlocul lunii trecute în Germania, unde o femeie ar fi murit „Cyber Attack Suspected in German Woman’s Death”, nytimes.com Medicii de la Spitalului Universitar Düsseldorf n-au putut primi pacienți la urgență pentru că sistemul informatic nu funcționa, și au trimis-o pe femeie la un alt spital, aflat la 32 de kilometri. Ea nu a mai ajuns acolo.

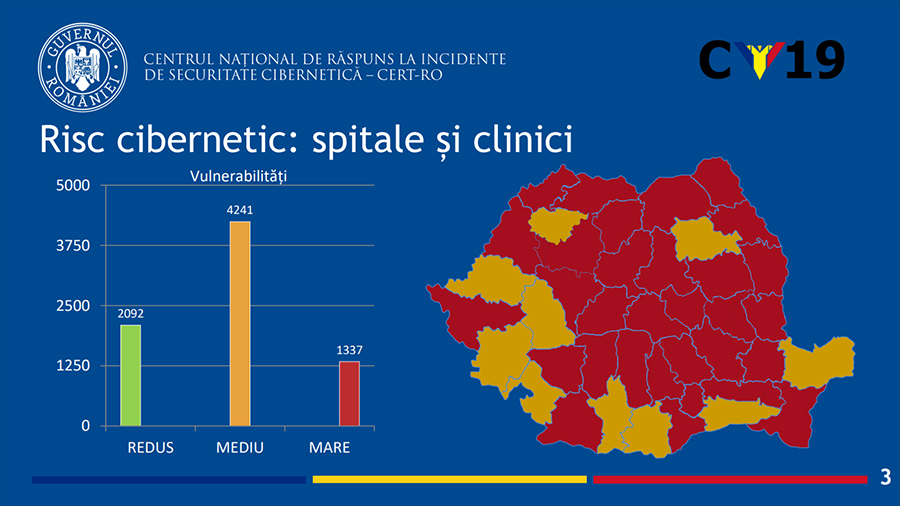

1.337 de vulnerabilități de risc ridicat

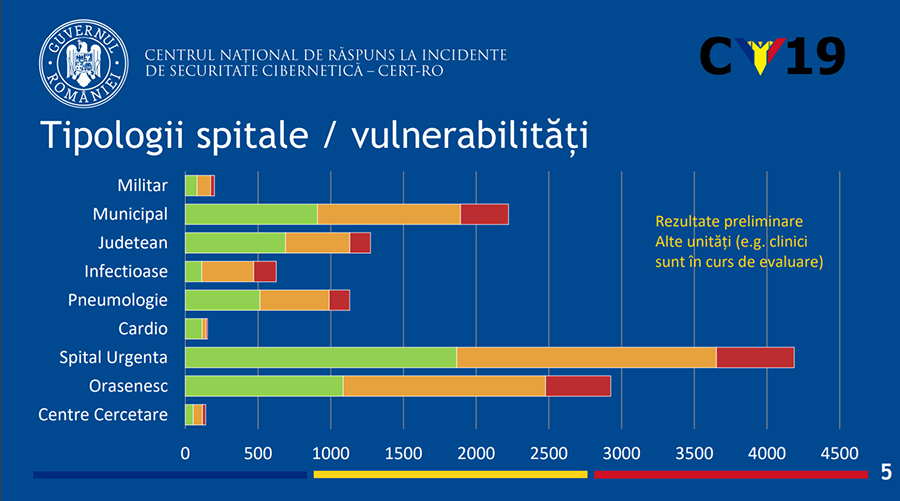

Majoritatea spitalelor de urgență, orășenești și municipale din România au probleme de securitate „cod roșu”, asta înseamnă că pot oricând să fie puse la pământ de hackeri, așa cum s-a întâmplat și cu Spitalul Municipal „Dr. Gavril Curteanu” din Oradea.

O echipă de voluntari români, Prescurtarea de la Cyber Volunteers 19, cv19.ro formată pentru a proteja unitățile medicale de atacuri informatice în contextul COVID-19, a descoperit 1.337 de vulnerabilități de risc ridicat în spitalele din România.

Voluntarii au făcut o analiză pasivă, culegând date despre peste 400 spitale din toată țara. E vorba de informații disponibile pe internet, pe care le poate găsi ușor orice atacator, spune voluntarul CV-19 Radu Stănescu, expert în securitate cibernetică la Parlamentul European și coordonator al proiectului.

Echipa lui a încercat, de exemplu, să vadă ce versiuni au softurile spitalelor sau ce porturi sunt deschise, pentru a înțelege cât de atractive sunt pentru un atacator.

Pe lângă cele 1.337 de vulnerabilități cu risc ridicat, voluntarii au mai găsit 4.241 de vulnerabilități de tip mediu și alte 2.092 cu risc redus. Acestea din urmă, însă, nu trebuie subestimate, spune Stănescu.

„Uneori, coroborând două astfel de vulnerabilități cu risc mediu sau redus putem ajunge la un atac complex și critic, poate chiar cu pierdere de vieți omenești”, afirmă el. „Nu avem niciun județ în România în momentul de față care să aibă doar vulnerabilități de nivel scăzut.”

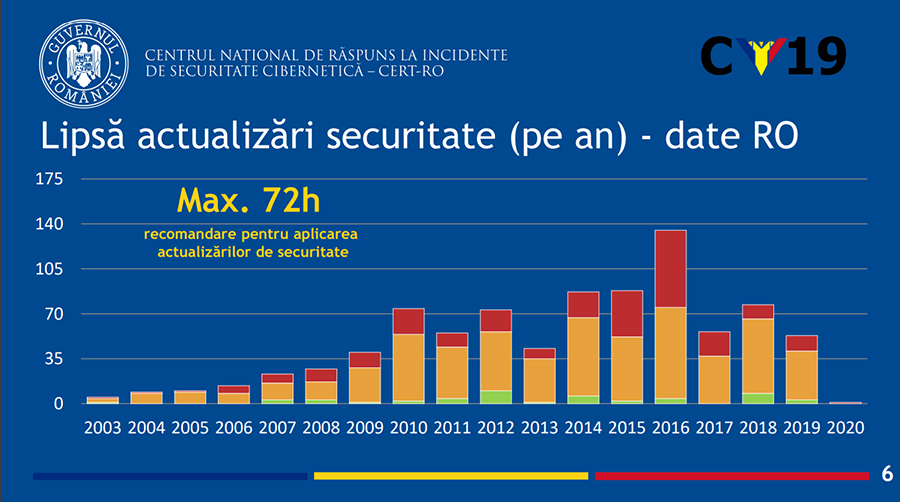

Lui Stănescu i se pare „inacceptabil” că unele unități medicale au softuri care nu au mai fost actualizate de 17 ani. Cu cât sunt mai vechi, cu atât sunt mai periculoase, pentru că se cunosc mai bine modurile în care pot fi exploatate în timpul unui atac.

„Maximul recomandat (pentru actualizarea softurilor) este de 72 de ore din momentul în care a apărut un update”, spune el. „Nu exista an, din 2003 încoace, în care să nu existe niște actualizări de securitate lipsă.”

Multe spitale se infectează pentru că unii angajați accesează linkuri personale de pe calculatorul de serviciu. Iar lucrul de acasă a deschis și mai multe oportunități de atac. „A existat o tendință a spitalelor să-și deschisă anumite interfețe de acces din exterior spre interior, și uneori nu sunt la fel de bine securizate”, afirmă Stănescu.

În plus, de fiecare dată când un spital e atacat de hackeri, acesta le pune în pericol pe celelalte din țară. Hackerii pot folosi conturile de e-mail ale unității medicale atacate pentru a trimite mesaje cu viruși spre alte spitale. „Încrederea recepționerilor dintr-un spital într-un e-mail e mult mai ridicată dacă acesta vine de la un alt spital, și atunci malware-ul se propagă”, spune Stănescu.

Spitalele nu sunt neapărat țintele finale ale atacurilor lansate de hackeri. Ele pot fi doar un punct intermediar, folosit de atacator pentru a lovi o țintă mai importantă, spune Stănescu. Și nu doar unitățile medicale de stat riscă să fie atacate, ci și cele private.

Cum sunt atacate spitalele

Spitalele care aleg să plătească răscumpărarea pentru a-și decripta fișierele dau, de cele mai multe ori, între câteva zeci de mii și câteva sute de mii de dolari. Hackerii fixează prețul după negocieri intense, în care contează, printre altele, cât de multe calculatoare au fost infectate.

Un studiu făcut de „Ransomware Attacks Split Between Enterprise & RaaS”, coveware.com spunea că, în perioada aprilie-iunie a acestui an, răscumpărarea medie plătită de organizațiile afectate de ransomware a fost de 178.254 de dolari, în creștere cu 60% față de primul trimestru al anului.

„La începutul pandemiei, grupările de ransomware s-au întrecut în a declara că vor evita să atace instituții medicale”, spune Ștefan Tănase, specialist în securitate informatică la CSIS Security Group.

Una dintre grupări se lăuda chiar că operează „etic”, precum în acest anunț publicat pe Dark Web:

În ciuda declarațiilor, însă, spitalele sunt și vor fi în continuare țintite, spune Tănase. „În unele cazuri, atacatorii au oferit spitalelor gratuit cheile de decriptare, dar nu m-aș baza pe asta dacă aș fi administratorul IT al unui spital. Backup-ul rămâne sfânt.”

De multe ori, unitățile medicale sunt atacate în afara orelor de program, cum s-a întâmplat și la Oradea. O analiză „They Come in the Night: Ransomware Deployment Trends”, fireeye.com arată că un sfert dintre atacurile de tip ransomware se petrec în weekend, iar jumătate dintre ele au loc dimineața foarte devreme sau seara foarte târziu. Adesea, hackerii au acces la rețea cu luni de zile înainte ca datele să fie criptate.

Există mai multe metode prin care atacatorii pot intra într-o rețea. Ei pot, de exemplu, încerca să se logheze din exterior încercând la noroc usere și parole absolut banale, ca de exemplu admin/admin. O altă strategie se numește drive-by-download și presupune ca victima să ajungă pe un site controlat de atacatori.

Există însă și ransomware care se propagă prin intermediul unui atașament de e-mail infectat sau printr-un link trimis pe e-mail. O familie prolifică de malware care folosește astfel de metode este Emotet, care anul acesta a căpătat o funcție nouă: poate să se distribuie în rețele Wi-Fi nesecurizate, infectând calculatoarele unul după altul. Foarte întâlnite în ultimele luni au fost și Ryuk, Sodinokibi/REvil și Maze, la care se adaugă MegaCortex, DeathRansom și Phobos.

Ștefan Tănase a observat o accelerare a ritmului în care evoluează atacurile de tip ransomware în acest an. „Atacatorii testează continuu, deseori cu mare succes, metode de a constrânge victimele să plătească”, spune el. „Au devenit deja comune situațiile în care un atac cu ransomware este dublat de un „Denial-of-service attack”, wikipedia.org Întâmplându-se concomitent, aceste atacuri paralizează practic activitatea organizației targetate.”

Și tot recent, hackerii au început să amenințe că vor distruge reputația organizațiilor în cazul în care nu-și primesc banii.

„La ordinea zilei sunt acum și campaniile ransomware de tip hack-and-leak. Atacatorii nu se rezumă la a cripta datele și a cere o recompensă pentru cheia de decriptare, ci și amenință cu publicarea datelor pe Dark Web”, spune Tănase. Sunt grupări care postează salariile din organizații, contractele sau datele personale ale angajaților.

Ce pot face unitățile medicale

Spitalul Municipal „Dr. Gavril Curteanu” din Oradea și-a îmbunătățit mult securitatea informatică după incidentul de la începutul lunii iulie, spune informaticianul Florin Jurjiu, cel care a ajutat IT-iștii unității medicale să remedieze problema.

Toată lumea a învățat ceva din asta, crede Jurjiu. „Acum au firewall-uri active, s-au schimbat toate conturile, toți utilizatorii au primit conturi și parole noi, și nu mai există situații în care cineva să se logheze cu userul admin și parola admin”, spune el.

Spitalele sunt considerate infrastructură critică la nivelul României și al Uniunii Europene, dar multe dintre ele nu au buget pentru servere, pentru licențe software sau pentru specialiști în securitate informatică.

Un simplu antivirus instalat pe toate calculatoarele poate preveni atacurile de tip ransomware, însă multe unități medicale nu folosesc astfel de soluții deși, de la începutul pandemiei, mai multe companii din domeniu s-au oferit să ofere gratuit astfel de produse doctorilor, cabinetelor medicale și spitalelor.

Pe lângă asta, voluntarii CV-19 își pun la dispoziție gratuit serviciile de consultanță pentru prevenirea atacurilor de securitate cibernetică, și sunt gata și să ajute în cazul în care apar incidente. Spitalele și clinicile le pot da un e-mail la adresa alerte.spitale@cert.ro, pot suna la numărul 1911 pentru a raporta un incident sau pot utiliza formularul de contact de pe site-ul cv19.ro.